2 grunnleggende sikkerhetsmetoder til informasjonsteknologi systemer

Grunnleggende sikkerhetsmetoder for informasjonsteknologi systemer!

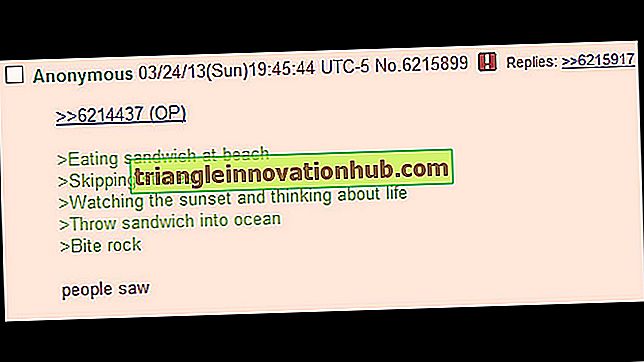

Et av hovedansvaret til en leder er å utnytte ressursene effektivt for å oppnå de felles målene i organisasjonen, samtidig som sikkerheten sikres. I dag er IT-infrastrukturressursene kanskje mer utsatt for sikkerhetsrisikoen enn noen annen ressurs.

Image Courtesy: imore.com/sites/imore.com/files/styles/large/public/field/image/2013/08/4×3.jpg

Det er alvorlige trusler mot de mest nyttige IT-infrastrukturressursene enn de mindre nyttige. Konsekvensene av skade på disse ressursene er langt større enn anskaffelseskostene til disse ressursene, og de fleste av dem kan ikke gjenopprettes til sin opprinnelige form.

I mange tilfeller utsetter uopprettelig tap for IT-infrastrukturen andre ressurser til risikoen for tap, da andre bedriftsressurser styres gjennom IT-infrastrukturen. En stor del av IT-infrastrukturressursen er immateriell, og dermed er de fysiske sikkerhetsmåtene ikke nok til å sikre dem.

Noen av informasjonssystemene er kritiske i den daglige driften av et foretak, og eventuelle skader på dem bringer hele virksomheten til stillstand. Derfor kan sikkerhetsaspektet av informasjonssystemer ikke overbelastes.

Sikkerheten til ethvert system betyr å sikre sin sikkerhet mot trusler om "utilsiktet feil" eller "bevisst angrep" på den. Det er to grunnleggende tilnærminger til sikkerheten til ethvert system:

a) Sikre perfekt sikkerhet for ressurser og systemer og

b) Gjenkjenne at perfekt sikkerhet ikke er mulig, da systemer og ressurser ikke kan plasseres innenfor høye faste vegger hvis de må tjene målene de ble kjøpt opp og beskyttes for.

Den andre tilnærmingen har funnet mer akseptabelhet blant informasjonsledere. Denne tilnærmingen garanterer forståelse for systemets sårbarhet og sikkerhetsplanen er trukket, slik at man ser følgende begreper:

a) Generelt har forskjellige deler av systemet forskjellige grader av sårbarhet.

b) Ulike komponenter i IT-infrastruktur er utsatt for ulike typer trusler.

c) Trusselens karakter er forskjellig fra de ulike typer angrep. Sikkerhetsforanstaltningene må således være forskjellige for ulike komponenter i et informasjonssystem.

d) Sikkerhetshotene endrer overtid. Derfor bør sikkerhetsperspektivene for hvert system vurderes periodisk.

e) Den gyldne sikkerhetsregelen er at styrken til et sikkerhetssystem er bestemt av det svakeste elementet i sikkerhetskjeden.

f) Risikoen for sikkerhetsbrudd er forskjellig for ulike komponenter i IT-infrastruktur, og hvert sikkerhetsmål har en kostnad. Det er derfor nødvendig å måle risikoen og veie den mot kostnaden av den foreslåtte sikkerhetsforanstaltningen.